ESET Research tarafından keşfedilen Android zararlı yazılımı, kurbanların ödeme kartlarındaki NFC verilerini kurbanların cep telefonları aracılığıyla ATM’de bekleyen bir failin cihazına aktarıyor

ESET araştırmacıları, üç Çek bankasının müşterilerini hedef alan bir suç yazılımı kampanyasını ortaya çıkardı. Kullanılan ve NGate adını verdiğimiz kötü amaçlı yazılım, Android cihazlarına yüklenen kötü amaçlı bir uygulama aracılığıyla kurbanların ödeme kartlarındaki verileri saldırganın root’lu Android telefonuna aktarma gibi benzersiz bir yeteneğe sahip.

Bu blog yazısının kilit noktaları:

- Saldırganlar standart kötü niyetli teknikleri (sosyal mühendislik, oltalama ve Android kötü amaçlı yazılım) yeni bir saldırı senaryosunda birleştirdi; yem mesajlarının rastgele telefon numaralarına gönderildiğinden ve üç bankanın müşterilerini yakaladığından şüpheleniyoruz.

- ESET Marka İstihbarat Servisi verilerine göre grup Kasım 2023’ten bu yana Çekya’da kötü amaçlı aşamalı web uygulamaları (PWA’lar) ve WebAPK’lar kullanarak faaliyet gösteriyor. Mart 2024’te grubun tekniği, NGate Android kötü amaçlı yazılımını dağıtarak geliştirildi.

- Saldırganlar NGate’i kullanarak kurbanların fiziksel ödeme kartlarından NFC verilerini kopyalayabilmiş ve bu verileri daha sonra orijinal kartı taklit edebilen ve bir ATM’den para çekebilen bir saldırgan cihazına aktarabilmiştir.

- Bu özelliğe sahip Android zararlı yazılımlarının vahşi doğada kullanıldığını ilk kez görüyoruz.

- Mağdurlar cihazlarını rootlamak zorunda kalmadı.

Bu kampanyanın birincil amacı, kurbanların banka hesaplarından yetkisiz ATM para çekme işlemlerini kolaylaştırmaktır. Bu, kurbanların fiziksel ödeme kartlarındaki yakın alan iletişimi (NFC) verilerinin, NGate Android kötü amaçlı yazılımı kullanılarak ele geçirilmiş Android akıllı telefonları aracılığıyla saldırganın cihazına aktarılmasıyla gerçekleştirilmiştir. Saldırgan daha sonra bu verileri ATM işlemlerini gerçekleştirmek için kullanmıştır. Bu yöntem başarısız olursa saldırganın kurbanların hesaplarından başka banka hesaplarına para aktarmak için bir yedek planı vardı.

Bu yeni NFC aktarım tekniğini daha önce keşfedilen hiçbir Android kötü amaçlı yazılımında görmedik. Teknik, Almanya’daki Darmstadt Teknik Üniversitesi öğrencileri tarafından NFC trafiğini yakalamak, analiz etmek veya değiştirmek için tasarlanan NFCGate adlı bir araca dayanmaktadır; bu nedenle bu yeni kötü amaçlı yazılım ailesine NGate adını verdik.

Genel Bakış

Mağdurlar, bankalarıyla iletişim kurduklarını ve cihazlarının tehlikede olduğunu düşünerek kandırıldıktan sonra kötü amaçlı yazılımı indirip yüklediler. Gerçekte kurbanlar, potansiyel bir vergi iadesi ile ilgili aldatıcı bir SMS mesajındaki bağlantıdan bir uygulama indirip yükleyerek farkında olmadan kendi Android cihazlarını tehlikeye atmışlardır. Bu saldırının kısa bir açıklamasını aşağıdaki videoda bulabilirsiniz.

NGate’in hiçbir zaman resmi Google Play mağazasında bulunmadığını belirtmek önemlidir.

NGate Android kötü amaçlı yazılımı, Kasım 2023’ten bu yana Çekya’da faaliyet gösteren bir tehdit aktörünün kimlik avı faaliyetleriyle ilgilidir. Ancak Mart 2024’te bir şüphelinin tutuklanmasının ardından bu faaliyetlerin askıya alındığını düşünüyoruz.

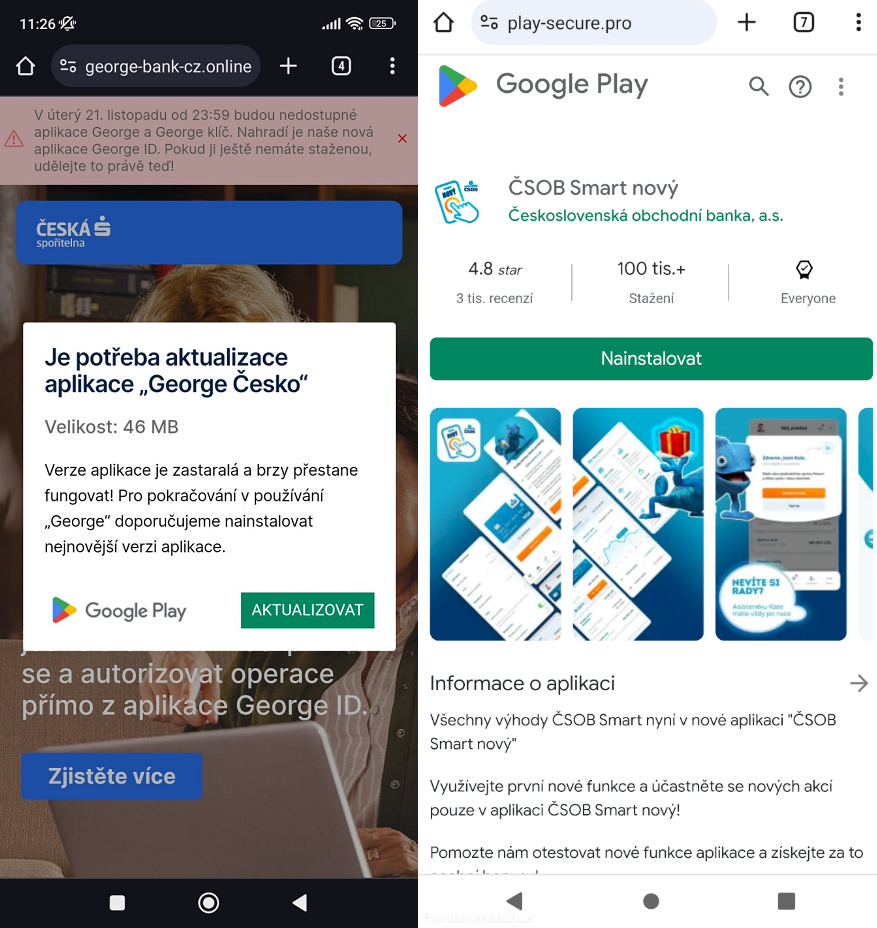

Tehdit aktörünün ilk olarak Kasım 2023’ün sonundan itibaren Çek bankalarının müşterilerini hedef aldığını fark ettik. Kötü amaçlı yazılım, aşağıda gösterildiği gibi, yasal bankacılık web sitelerini veya Google Play mağazasında bulunan resmi mobil bankacılık uygulamalarını taklit eden kısa ömürlü alan adları aracılığıyla teslim edildi Şekil 1. Bu sahte alan adları ESET Research tarafından tespit edildi ve aynı ay içinde bulgular ESET müşterilerine bildirildi.

Şekil 1 Sahte bankacılık web sitesi solda ve sahte Google Play web sitesi sağda

Victimoloji

Araştırmamız sırasında, Kasım 2023 ile Mart 2024 arasında özellikle Çekya’daki bankaların müşterilerini hedef alan altı farklı NGate uygulaması tespit ettik.

Çek polisi önemli bir gelişme kaydederek Prag’daki ATM’lerden para çalan 22 yaşındaki bir kişiyi yakaladı. Tutuklandığında şüphelinin üzerinde 6.000 Euro’nun (yaklaşık 6.500 ABD Doları) üzerinde bir miktara denk gelen 160.000 Çek Korunası bulundu. Tutuklanan kişinin uyruğu açıklanmadı. Çek polisine göre şüpheliden ele geçirilen para sadece son üç kurbandan çalınmıştır, bu nedenle bu planın arkasındaki tehdit aktörü tarafından çalınan toplam miktarın çok daha yüksek olması muhtemeldir.

Saldırı senaryolarının evrimi

Saldırganlar aşamalı web uygulamalarının (PWA’lar) potansiyelinden yararlandılar ancak daha sonra WebAPK’lar olarak bilinen PWA’ların daha sofistike bir versiyonunu kullanarak stratejilerini geliştirdiler. Sonunda operasyon NGate kötü amaçlı yazılımının konuşlandırılmasıyla sonuçlandı.

Burada açıklanan tüm saldırı senaryolarında kurbanın cihazının root edilmesine gerek olmadığını, yalnızca saldırganın cihazının alınan NFC trafiğini taklit ettiğini belirtmek önemlidir.

Aşamalı web uygulamaları

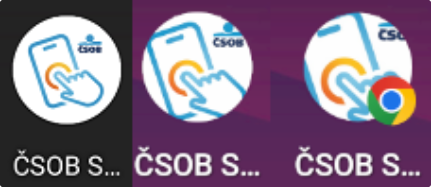

Başlangıçta, bu dolandırıcı web siteleri PWA teknolojisini kötüye kullanmıştır. Bu teknoloji, kullanıcının desteklenen bir tarayıcı aracılığıyla bir web sitesinden bir uygulama yüklemesine olanak tanır; yükleme, bir açılır bildirim aracılığıyla otomatik olarak veya tarayıcı menüsünden Uygulamayı yükle seçeneği seçilerek manuel olarak tetiklenebilir. Android’de desteklenen tarayıcılar arasında Chrome, Firefox, Edge ve Opera bulunmaktadır. Yüklendikten sonra, sağ alt köşede küçük bir tarayıcı logosu içeren yeni bir simge akıllı telefonun ana ekranına eklenir ve temel olarak bir web sitesi bağlantısı görevi görür. Bir örnek şurada gösterilmiştir Şekil 2. Burada sol taraftaki bir PWA’nın simgesini sağ taraftaki standart bir uygulamanın simgesiyle karşılaştırıyoruz.

Şekil 2 Bir PWA simgesi örneği solda ve taklit ettiği uygulamanın simgesi sağda

PWA’lar aslında bir tür uygulamadır ancak bir uygulama mağazasından indirilen ve yüklenen geleneksel uygulamaların aksine, PWA’lara doğrudan bir web tarayıcısı içinden erişilir ve kullanılır. Web siteleri oluşturmak için kullanılan teknolojilerle aynı olan HTML (yapı için), CSS (tasarım için) ve JavaScript (etkileşim için) gibi yaygın web programlama dilleri kullanılarak oluşturulurlar. PWA’lar, standartlarla uyumlu bir web tarayıcısına sahip tüm cihazlarda çalışacak şekilde tasarlandıklarından uyumlulukları ve esneklikleriyle bilinirler. Bu, masaüstü bilgisayar, dizüstü bilgisayar, tablet veya akıllı telefon kullanan bir kullanıcının, her cihaz için ayrı bir uygulama indirmesine gerek kalmadan aynı PWA’ya erişebileceği anlamına gelir.

Bir kimlik avı web sitesinden bir PWA yüklenirse, simgesi muhtemelen küçük bir tarayıcı simgesi eklenerek yasal bir bankacılık uygulamasını taklit eder. Bu kötü niyetli PWA başlatıldığında, kullanıcının bankacılık kimlik bilgilerini isteyen tam ekran bir kimlik avı web sitesi görüntülenir.

WebAPK’lar

Daha sonra, tehdit aktörü bu saldırı senaryosunu geliştirerek, daha önce olduğu gibi aynı bankaların müşterilerini hedef almaya devam etti ancak WebAPK olarak bilinen daha gelişmiş bir PWA türü kullandı. WebAPK’ler, kullanıcılar Android cihazlarının ana ekranına bir PWA eklediğinde Chrome tarayıcı tarafından otomatik olarak oluşturulan Android uygulamalarıdır. Bu ikisini birbirinden ayırmak gerekirse PWA’lar web teknolojileri kullanılarak oluşturulmuş uygulamalardır. WebAPK’lar ise PWA’ları yerel Android uygulamaları olarak entegre etmek için bir teknoloji kullanır. WebAPK’ların farkı, tipik PWA’lardan daha çok yerel Android uygulamaları gibi görünmeleridir çünkü simgelerinde PWA simgelerinin sahip olduğu küçük tarayıcı logosu yoktur. Tarayıcı logosunun olmaması, kullanıcının yanlışlıkla kötü amaçlı bir WebAPK’nin yasal bir uygulama olduğuna inanmasına yol açabilir. Şekil 3.

Şekil 3 Meşru bir uygulamanın solda kötü amaçlı WebAPK ortada ve PWA sağda simgeleri

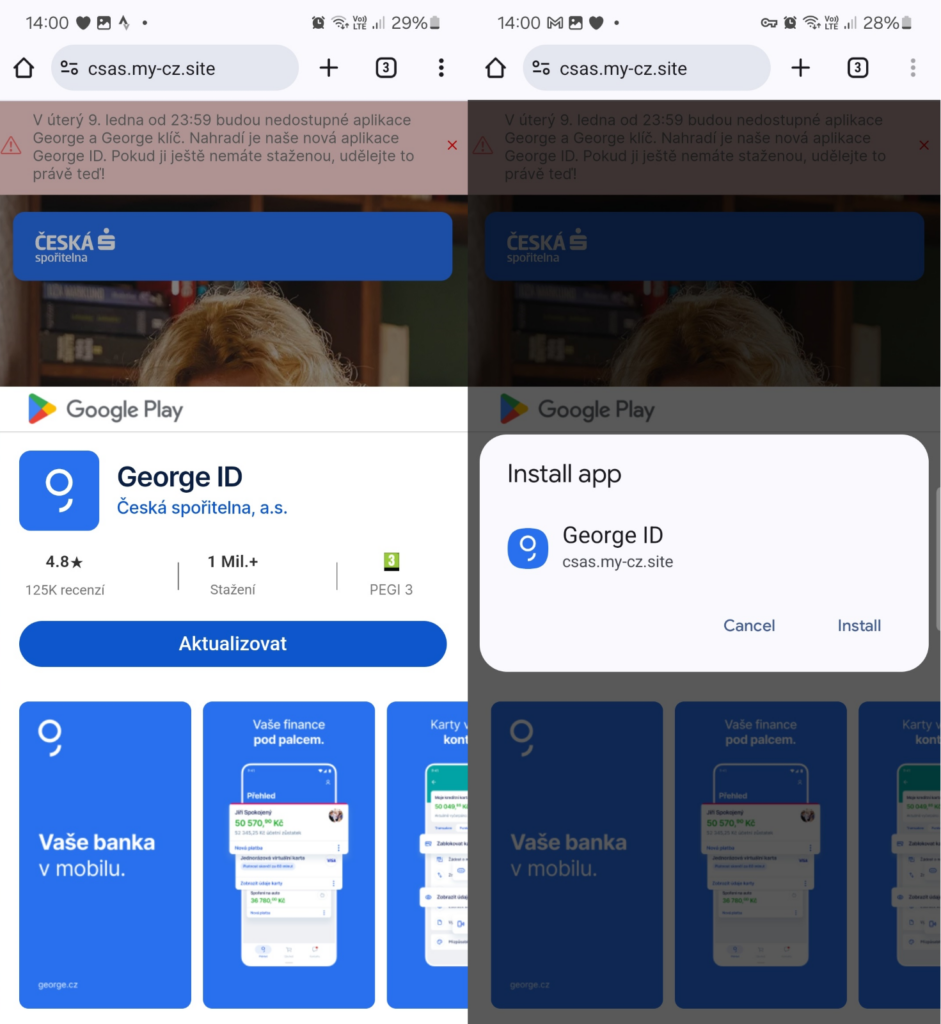

Dağıtım şeması aynı kalmıştır, kullanıcılar yalnızca bir PWA web kısayolu yerine kimlik avı web sitelerinden bağımsız bir uygulama indirip yükleyebilmiştir. WebAPK manuel kurulum gerektiriyor; ancak bu normal bir uygulama olmadığı için kullanıcıdan bilinmeyen kaynaklardan uygulama yüklemek için açık izin vermesi veya tarayıcının bilinmeyen uygulamaları yüklemesine izin vermesi istenmiyor. Bu nedenle, kullanıcılar güvenilmeyen bir kaynaktan bir uygulama yüklediklerinin farkında olmayabilir. Şekil 4 kullanıcıların kötü amaçlı bir WebAPK’yi güncellemelerini ve yüklemelerini isteyen bir kimlik avı web sitesini ziyaret ettiklerinde nasıl göründüğünün bir örneğini gösterir.

Şekil 4 Kötü amaçlı bir WebAPKyi güncellemek ve yüklemek için web sitesi isteği

Yüklendikten ve açıldıktan sonra kötü amaçlı uygulama bankacılık kimlik bilgilerini ister. PWA’ları ve WebAPK’ları kullanan kimlik avı kampanyaları hakkında daha fazla ayrıntı önceki blog yazımızda ele alınmıştır.

NGate kötü amaçlı yazılım

6 Mart 2024 tarihinde NGate Android kötü amaçlı yazılımının, daha önce kötü amaçlı PWA’lar ve WebAPK’lar sunan kimlik avı kampanyalarını kolaylaştırmak için kullanılan aynı dağıtım alanlarında kullanılabilir hale geldiğini keşfettik.

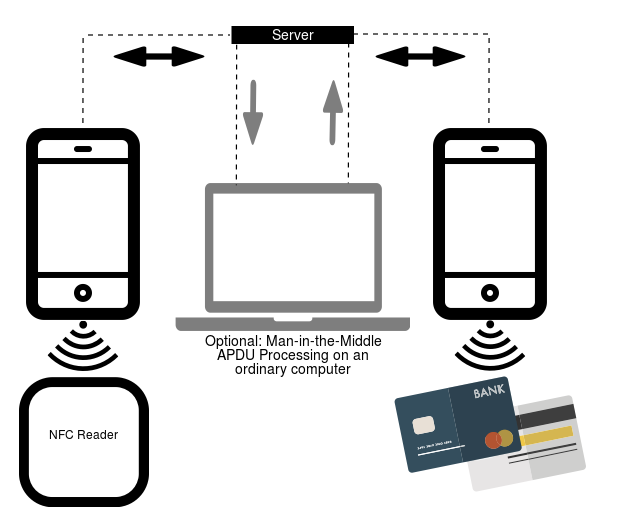

Yüklendikten ve açıldıktan sonra NGate, kullanıcının bankacılık bilgilerini isteyen sahte bir web sitesi görüntüler ve bu bilgiler daha sonra saldırganın sunucusuna gönderilir. Kimlik avı yeteneklerine ek olarak, NGate kötü amaçlı yazılımı ayrıca NFCGate adı verilen ve NFC verilerini iki cihaz (kurbanın cihazı ve failin cihazı) arasında aktarmak için kötüye kullanılan bir araçla birlikte gelir. NFCGate aracı Almanya’daki Darmstadt Teknik Üniversitesi Güvenli Mobil Ağ Laboratuarı öğrencileri tarafından geliştirilmiştir ve GitHub‘da mevcuttur. NFCGate’in ana işlevi, bir NFC sinyalini bir sunucu aracılığıyla bir Android cihazdan, onu taklit edebilen veya taklit edebilen başka bir Android cihaza iletmektir. Şekil 5.

Şekil 5 NFCGate mimarisi kaynak httpsgithubcomnfcgatenfcgatewiki

NFCGate, bir cihazdaki NFC trafiği ile etkileşime girebilen bir araçtır. NFCGate’in kurulu olduğu cihazda şunları yapabilir:

- NFC kullanan uygulamalardan gelen NFC trafiğini yakalar.

- Bu NFC verilerini bir cihazdan diğerine aktarır veya iletir.

- Daha önce ele geçirdiği verileri diğer cihazda taklit edebilir veya yeniden oynatabilir.

Bu özelliklerden bazıları yalnızca root edilmiş cihazlarda çalışır; ancak root edilmemiş cihazlardan da NFC trafiğinin aktarılması mümkündür. NGate kötü amaçlı yazılımı NFCGate’in özelliklerinden yalnızca birini kötüye kullanır. Ele geçirilen cihazda mevcut olan diğer verilere müdahale etmez ve bunları taklit etmeye çalışmaz. NFCGate’i yalnızca NFC verilerini bir cihazdan diğerine aktarmak için kötüye kullanır.

Bununla birlikte NGate, kurbanlarından banka müşteri kimlikleri, doğum tarihleri ve banka kartlarının PIN kodu gibi hassas bilgileri girmelerini de istiyor. Ayrıca akıllı telefonlarındaki NFC özelliğini açmalarını ister. Ardından kurbanlardan, kötü niyetli uygulama kartı tanıyana kadar ödeme kartlarını akıllı telefonlarının arkasına yerleştirmeleri isteniyor.

Perde arkasında gerçekleşen şey, kurbanın banka kartından gelen NFC verilerinin bir sunucu aracılığıyla saldırganın Android cihazına gönderilmesidir. Esasen bu, saldırganın kurbanın banka kartını kendi cihazında taklit etmesini sağlar. Bu da saldırganın kopyaladığı kart verilerini kendi Android cihazında kullanarak ödeme yapabileceği ve NFC kullanan ATM’lerden para çekebileceği anlamına geliyor.

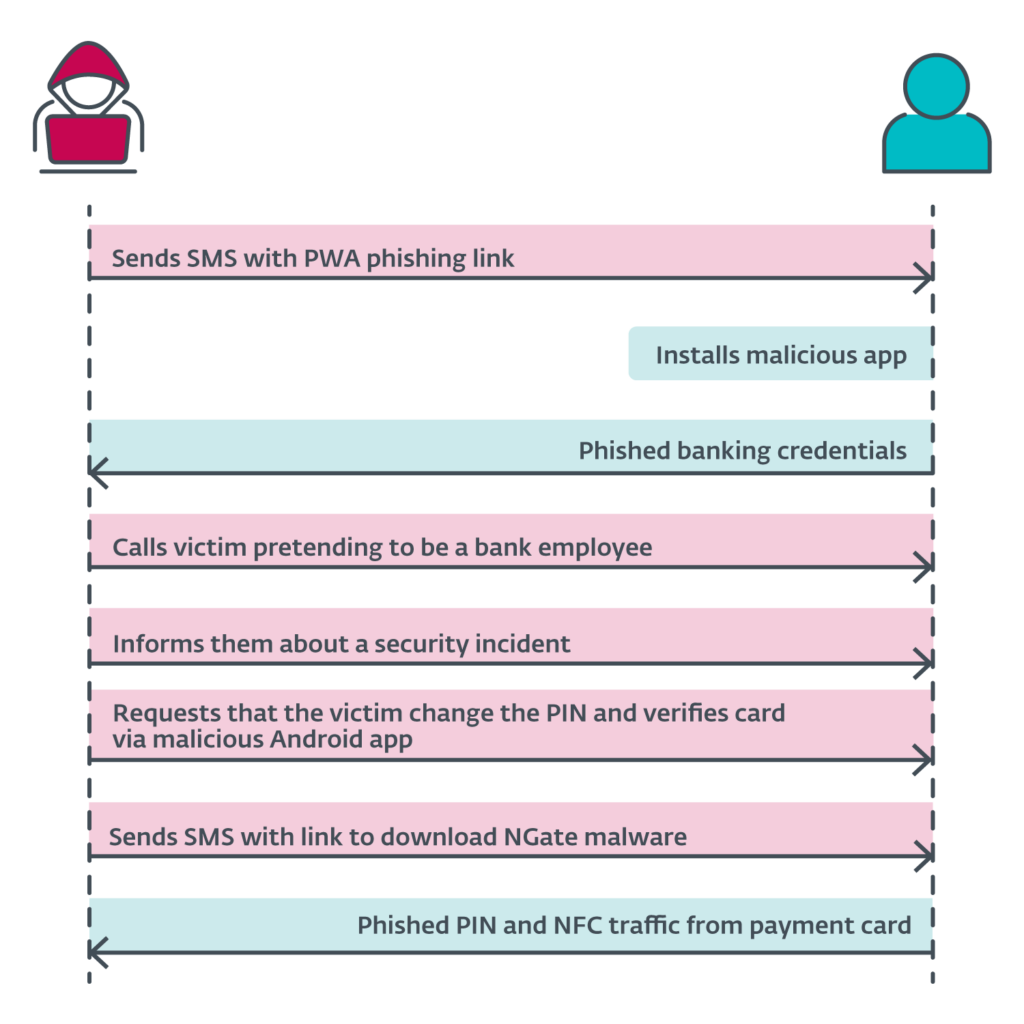

Yedekleme çözümü ile tam saldırı senaryosu

Çek polisi tarafından yapılan açıklamada, saldırı senaryosunun saldırganların potansiyel kurbanlara vergi beyannamesi hakkında SMS mesajları göndermesiyle başladığı ve bankaları taklit eden bir kimlik avı web sitesine bağlantı içerdiği belirtildi. Bu bağlantılar büyük olasılıkla kötü niyetli PWA’lara yönlendiriyordu. Kurban uygulamayı yükledikten ve kimlik bilgilerini girdikten sonra saldırgan kurbanın hesabına erişim kazanmıştır. Ardından saldırgan, banka çalışanı gibi davranarak kurbanı aradı. Kurban, muhtemelen daha önceki kısa mesaj nedeniyle hesabının ele geçirildiği konusunda bilgilendirildi. Saldırgan aslında doğruyu söylüyordu, kurbanın hesabı ele geçirilmişti ancak bu gerçek daha sonra başka bir yalana yol açtı.

Fonlarını “korumak” için mağdurdan PIN kodunu değiştirmesi ve bir mobil uygulama olan NGate kötü amaçlı yazılımını kullanarak banka kartını doğrulaması istenmiştir. NGate’i indirmek için bir bağlantı SMS yoluyla gönderildi. NGate uygulamasında, kurbanların yeni bir PIN oluşturmak için eski PIN’lerini gireceklerinden ve değişikliği doğrulamak veya uygulamak için kartlarını akıllı telefonlarının arkasına yerleştireceklerinden şüpheleniyoruz.

Saldırganın ele geçirilen hesaba zaten erişimi olduğundan, para çekme limitlerini değiştirebilirlerdi. NFC aktarma yöntemi işe yaramazsa parayı başka bir hesaba aktarabilirlerdi. Ancak NGate’i kullanmak, saldırganın kendi banka hesabına kadar iz bırakmadan kurbanın fonlarına erişmesini kolaylaştırır. Saldırı dizisinin bir şeması aşağıda gösterilmiştir Şekil 6.

Şekil 6 Saldırıya genel bakış

Diğer olası saldırı senaryoları

NGate kötü amaçlı yazılımının veya özelleştirilmiş bir NFCGate sürümünün kullanılması, özellikle tehdit aktörünün fiziksel erişime sahip olduğu ve potansiyel olarak NFC etiketlerini veya ödeme kartlarını klonlayabileceği durumlarda daha fazla saldırı senaryosu olasılığını ortaya çıkarır. Aşağıdaki olası saldırıları gerçekleştirmek ve taklit etmek için saldırganın köklü ve özelleştirilmiş bir Android cihaza ihtiyacı vardır.

NFC etiketleri aracılığıyla erişim elde etme

Bir NFC etiketi veya belirteci, veri depolama ve aktarma özelliğine sahip kompakt, temassız bir cihazdır. Bu etiketler, tanımlama ve veri aktarımı dahil olmak üzere çeşitli amaçlara hizmet edebilir. NFC etiketleri toplu taşıma için kartlar, binalarda erişim kontrolü için çalışan kimlik kartları, giyilebilir sağlık/hasta izleme cihazları vb. olarak kullanılabilir.

Her NFC etiketinin benzersiz bir kimliği (UID) ve anahtarların saklandığı bir veri bölümü vardır. Bu etiketler bir kart okuyucunun yakınına yerleştirildiğinde etiketin yetkilendirme için doğru anahtarlara sahip olduğunu doğrulayan bir el sıkışma gerçekleşir. Bununla birlikte bazı okuyucular yetkilendirme için anahtarlara olan ihtiyacı atlayarak yalnızca belirtecin UID’sini doğrular. UID tipik olarak dört bayt uzunluğundadır.

Köklü olmayan tüm Android cihazlar ISO/IEC 14443 ile uyumlu NFC etiketlerini okuyabilir. Ancak yalnızca belirli köklü Android’ler bir NFC etiketinin UID’sini taklit edebilir. Bu nedenle bir okuyucu sadece token UID’sini doğrularsa etiketi aktarmak ve taklit etmek için NFCGate kullanmak mümkündür. Bir okuyucu kimlik doğrulama için anahtarlara da (veri bölümünde saklanan) ihtiyaç duyarsa NFCGate bunları kopyalayamaz ve böyle bir durumda bir NFC etiketini klonlamak imkânsız hale gelir.

Bu, desteklenen bir NFC etiketine fiziksel erişimi olan veya bir kullanıcıyı kandırarak etiketi bu kötü amaçlı uygulamanın yüklü olduğu akıllı telefonun arkasına yerleştiren bir saldırganın NFC erişim belirtecinin UID’sini kopyalayabileceği anlamına gelir. Bu daha sonra UID’yi taklit etmek ve kısıtlı alanlara, binalara, iş yerlerine ve benzer alanlara erişim sağlamak için kullanılabilir.

Testlerimiz sırasında, genellikle toplu taşıma biletleri, kimlik kartları, üyelik veya öğrenci kartları ve benzer kullanım durumları için kullanılan bir MIFARE Classic 1K etiketinden UID’yi başarıyla aktardık. NFCGate kullanarak, bir NFC belirtecini bir konumda okumak ve gerçek zamanlı olarak UID’sini taklit ederek farklı bir konumdaki tesislere erişmek için bir NFC aktarma saldırısı gerçekleştirmek mümkündür. Şekil 7.

Şekil 7 Harici bir NFC belirtecinin UIDsini okuyan ve başka bir cihaza solda ileten Android akıllı telefon sağda

Ancak, UID’yi taklit etmeye çalıştığımızda NFCGate okuyucuya aktarılan UID yerine farklı UID’ler gönderdi. Test cihazımızın (OnePlus 7 Pro) UID klonlamayı desteklemeyen cihazlar listesinde olduğunu keşfettik. Sonuç olarak, NFC Card Emulator Pro (Root) uygulamasını kullandık ve başarıyla klonlamak için UID’yi manuel olarak girdik.

Bu saldırı senaryosu oldukça hedefe yöneliktir, yani saldırganın token’ın nerede kullanılabileceğini zaten bilmesi gerekir.

Ödeme kartları aracılığıyla küçük temassız ödemeler

NGate kötü amaçlı yazılımı tarafından kullanılan tekniğe ek olarak, ödeme kartlarına fiziksel erişimi olan bir saldırgan potansiyel olarak bunları kopyalayabilir ve taklit edebilir. Bu teknik, özellikle halka açık ve kalabalık yerlerde, kartların bulunduğu başıboş çantalar, cüzdanlar, sırt çantaları veya akıllı telefon kılıfları aracılığıyla kartları okumaya çalışan bir saldırgan tarafından kullanılabilir.

Ancak bu senaryo genellikle kartı veren banka tarafından belirlenen limite bağlı olarak terminal noktalarında küçük temassız ödemeler yapmakla sınırlıdır, ATM’den para çekmekle sınırlı değildir çünkü bu durumda saldırganın kartın PIN koduna sahip olması gerekir.

Bir başka teorik senaryo da akıllı telefon cüzdan uygulamalarında saklanan bir ödeme kartının klonlanmasını içermektedir. Google Wallet gibi cüzdan uygulamaları ile donatılmış Android akıllı telefonlardan NFC sinyalini aktarmak mümkündür. Ancak Nisan 2024 itibariyle Google, kullanıcıların her NFC ödemesi için doğrulama yapmasını zorunlu kılmaktadır. Bu nedenle, kilitli olmayan bir cihazla bile, bir kullanıcının ödeme yapmadan önce Google Wallet uygulamasında doğrulama sağlaması gerekecektir. Benzer şekilde, Apple Wallet uygulaması da bir ödemeyi işleme koymadan önce yetkilendirme talep etmektedir. Bu güvenlik önlemleri, NFCGate aracını kullanarak Google ve Apple cüzdan uygulamalarından ödeme kartlarını aktarmayı ve taklit etmeyi daha zor hale getirmektedir.

NGate kötü amaçlı yazılımının teknik analizi

İlk erişim

Cihaza ilk erişim, genellikle kurbanın geri alabileceği bir gelir vergisi fazla ödemesi olduğuna dair yanlış bir iddia kisvesi altında, kurbanı kötü niyetli bir uygulama yüklemesi için kandırarak elde edilir. Bu talep genellikle SMS yoluyla iletilir ve bu mesajların rastgele telefon numaralarına gönderildiğini düşünüyoruz. Ne yazık ki bu SMS mesajlarının örneklerini elde edemedik ve Çek makamları tarafından hiçbir ekran görüntüsü kamuya açıklanmadı.

Kurbanların uygulamayı indirip kimlik bilgilerini girmeleri halinde, saldırgan bir banka çalışanı gibi davranarak bir telefon görüşmesi başlatıyor. Mağdurları hesaplarının ele geçirildiği konusunda bilgilendiriyor ve PIN’lerini değiştirmelerini ve banka kartlarını farklı bir uygulama kullanarak doğrulamalarını tavsiye ediyor. Başka bir SMS bağlantısı aracılığıyla sağlanan bu yeni uygulama, NGate kötü amaçlı yazılımını içeriyor. İncelediğimiz zararlı uygulamaların hiçbiri Google Play’de mevcut değildi.

Çek Raiffeisenbank’ı taklit eden iki alan bulduk (aşağıda gösterildiği gibi Şekil 8) ve NGate’in indirilebilir olduğu CŠOB bankası. Bu yazının yazıldığı sırada bunların hiçbiri aktif değildi:

- raiffeisen-cz[.]eu

- app.mobil-csob-cz[.]eu

Şekil 8 NGate kötü amaçlı yazılımı için dağıtım web sitelerinden biri raiffeisen czeu

Araç Seti

NGate kötü amaçlı yazılımı, analiz ettiğimiz altı örnekte de tek tip özellikler göstermektedir. Her örnek aynı paket adını (rb.system.com) paylaşmakta ve belirli web içeriğini görüntülemek için benzersiz bir kimlikle (anahtar sorgu parametresinde bulunur) belirgin bir şekilde tanımlanan aynı kodlanmış kimlik avı URL’sini kullanmaktadır. Tüm örnekler aynı geliştirici sertifikası kullanılarak imzalanmıştır (SHA-1 parmak izi: 0C799950EC157BB775637FB3A033A502F211E62E). Altı örneğin tamamındaki bu tutarlı model, geliştirme ve dağıtımlarında bir bütünlük olduğunu göstermektedir.

Tüm örnekler aynı sabit kodlu kimlik avı URL’sine (https://client.nfcpay.workers[.]dev/?key=8e9a1c7b0d4e8f2c5d3f6b2) sahiptir; ancak her uygulamanın kendisiyle ilişkili farklı bir anahtarı vardır. Bu benzersiz anahtar, potansiyel kurbana gösterilen belirli bir bankacılık kimlik avı web sitesine karşılık gelir. Verilen bağlantı yalnızca amaçlanan kimlik avı web sitesine yönlendirme işlevi görür. Analiz edilen örneklerden beş farklı kimlik avı web sitesi tespit edebildik:

- rb.2f1c0b7d.tbc-app[.]life

- geo-4bfa49b2.tbc-app[.]life

- rb-62d3a.tbc-app[.]life

- csob-93ef49e7a.tbc-app[.]life

- george.tbc-app[.]life

Her bir örneğin simgesi ve adı, hedeflenen belirli bankacılık uygulamalarını taklit edecek şekilde tasarlanmış ve aldatıcı görünümlerini daha da geliştirmiştir.

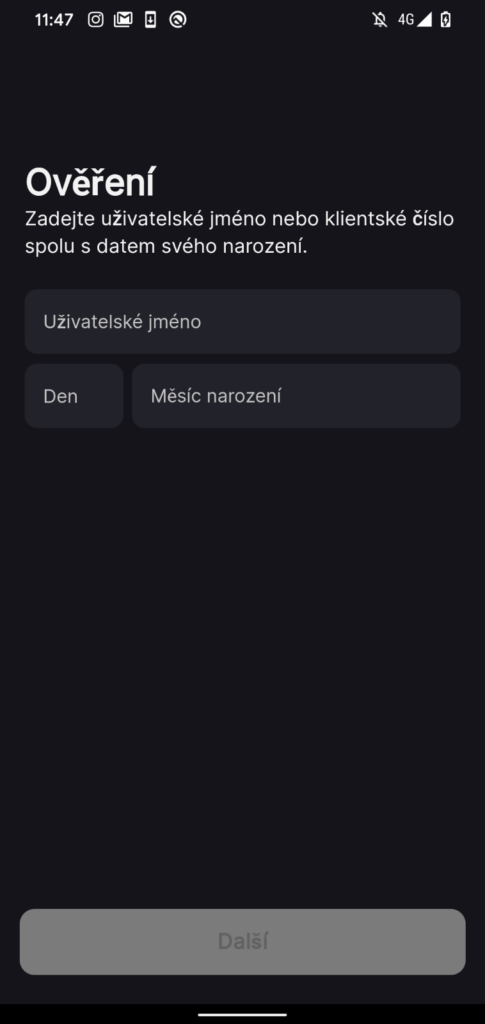

NGate kötü amaçlı yazılımı başlatıldığında kurbana bir WebView içinde bir kimlik avı web sitesi sunar. WebView aslında uygulamanın kendi içinde bir pencere veya mini tarayıcıdır. Uygulamadan çıkmak veya ayrı bir web tarayıcısı açmak zorunda kalmadan web içeriğini veya web sayfalarını görüntülemek için kullanılır. Bu durumda web sitesi, aşağıda gösterildiği gibi kullanıcının müşteri kimliği ve doğum tarihi gibi kişisel bilgilerini talep eder Şekil 9.

Şekil 9 NGate kullanıcı verilerini talep ediyor

Aldatıcı kimlik avı web sitesi, kurbanı yalnızca banka kartının PIN kodunu girmeye değil aynı zamanda cihazındaki NFC özelliğini etkinleştirmeye de yönlendiriyor. Ardından kurbandan kartını akıllı telefonunun arka tarafına yerleştirmesi istenerek bir NFC aktarım saldırısı için zemin hazırlanıyor.

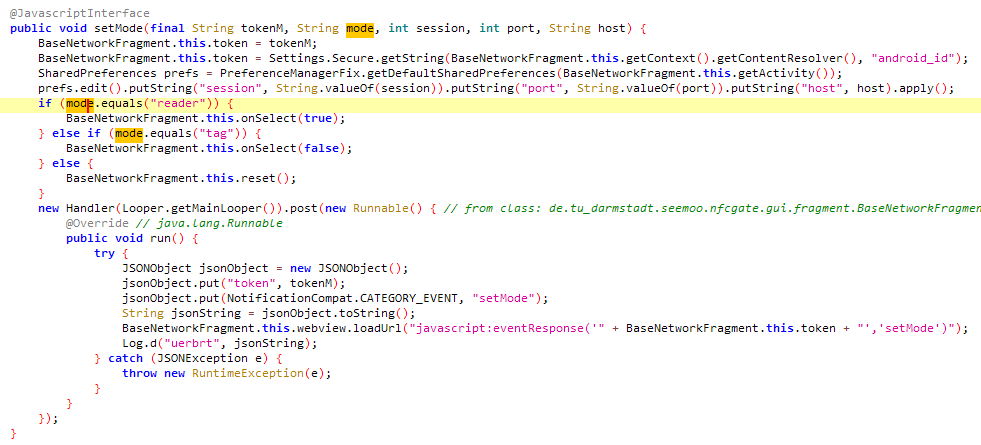

Geleneksel kötü amaçlı yazılımların aksine, NGate bir Komuta ve Kontrol (C&C) sunucusundan belirli talimatlar almaz. Bunun yerine, ele geçirilen cihaz kimlik avı web sitesi üzerinden kontrol edilir. Bu, belirli Android işlevlerini tetikleyen bir JavaScript arayüzü kullanılarak gerçekleştirilir. Bu işlevler arasında cihaz hakkında model ve NFC durumu gibi bilgilerin alınması, NFC trafiğinin yönlendirileceği bir sunucunun ayarlanması ve NFC aktarma saldırısının başlatılması yer alıyor.

Şekil 10 bir NFC aktarma sunucusu kurmak ve cihazın NFC trafiğini okuyup iletmesini sağlamakla görevli bir işlevin kod parçacığını göstermektedir.

Şekil 10 NFC aktarım modunu etkinleştirmek için NGatein kimlik avı web sitesi tarafından yürütülen işlev

NGate faaliyetlerini kolaylaştırmak için iki farklı sunucu kullanmaktadır. Birincisi, kurbanları hassas bilgiler vermeye ikna etmek için tasarlanmış ve bir NFC aktarma saldırısı başlatabilen bir kimlik avı web sitesidir. İkincisi ise NFC trafiğini kurbanın cihazından saldırganın cihazına yönlendirmekle görevli bir NFCGate aktarma sunucusudur. NGate örnekleri üzerinde yaptığımız ilk analizde, NFC sunucusunun kimlik avı web sitesinden gelen yanıta göre ayarlanabildiğini gördük. Ancak daha sonraki örneklerde bu sunucuların NGate kötü amaçlı yazılımına sabit kodlanmış olduğu görüldü.

Kurban NGate tarafından verilen tüm talimatları yerine getirirse saldırganın kurbanın ödeme kartından NFC trafiğini aktarma yeteneğine sahip olmasıyla sonuçlanır. Bu da saldırganın kurbanın finansal bilgilerini kullanarak para çekmesine ya da temassız terminallerde ödeme yapmasına olanak tanır.

Önleme

Bu tür karmaşık saldırılara karşı güvenliğin sağlanması, kimlik avı, sosyal mühendislik ve Android kötü amaçlı yazılımları gibi taktiklere karşı belirli koruyucu adımların kullanılmasını gerektirir. Bu adımlar şunları içerir:

- Web sitesinin gerçekliğini kontrol etmek. Bu, web sitesinin gerçek bir web sitesinin sahte bir versiyonu olmadığından emin olmak için URL’ye bakılarak yapılabilir.

- Uygulamaları yalnızca Google Play mağazası gibi resmi kaynaklardan indirin. Bu önlem, bilmeden zararlı yazılım yükleme riskini önemli ölçüde azaltır.

- Ödeme kartı PIN kodlarını gizli tutmak. Bu önemli bilgiler her zaman güvende tutulmalıdır.

- Mobil cihazlarda, NGate gibi potansiyel olarak istenmeyen yazılımların ve kötü amaçlı yazılımların indirilmesini ve yüklenmesini engelleyebilen güvenlik uygulamaları kullanmak. Bu güvenlik uygulamaları tehditlere karşı sürekli tarama ve izleme yaparak ekstra bir savunma katmanı ekler.

- İhtiyaç duyulmadığında cihazlardaki NFC işlevini kapatın. Bu adım, NFC aracılığıyla herhangi bir yetkisiz erişim veya veri aktarımını önlemeye yardımcı olur.

- Radyo frekansı ile tanımlama (RFID) kartları için koruyucu kılıflar veya koruyucular kullanmak. Bunlar, istenmeyen RFID taramalarını engelleyen bir bariyer oluşturarak herhangi birinin karttan NFC verilerini çalmasını engelleyebilir.

- Akıllı telefonlarda fiziksel kartların dijital versiyonlarının kullanılması. Bu sanal kartlar cihazda güvenli bir şekilde saklanır ve biyometrik kimlik doğrulama gibi ek güvenlik önlemleriyle korunabilir, bu da onları geleneksel plastik kartlara göre daha güvenli ve daha kullanışlı bir alternatif haline getirir.

Sonuç

ESET araştırmacıları, kimlik avı gibi iyi bilinen yöntemleri, kurbanların fiziksel ödeme kartlarından saldırganların Android mobil cihazına NFC trafiğini aktaran yeni bir kötü amaçlı yazılım tekniğiyle birleştiren yeni ve benzersiz bir saldırı senaryosunu araştırdı. Saldırganlar, NFC trafiğini aktarmak için NGate adını verdiğimiz yeni kötü amaçlı yazılıma geçmeden önce kurbanlarının bankacılık kimlik bilgilerini çalmak için önce PWA, ardından WebAPK’ları kullandılar. Bu evrim, saldırganların kararlılığını ve dolandırıcılık operasyonlarını yürütmek için gösterdikleri çabayı ortaya koymaktadır.

Belirli bir saldırı senaryosunu tanımlamış ve ayrıntılı olarak incelemiş olsak da teorik olarak başka kötüye kullanım durumlarının da olabileceğini belirtmek çok önemlidir. Bunlar arasında fiziksel kartların klonlanması veya NFC token’larına erişilmesi yer alabilir ve bu da tehdidi ve etkilerini potansiyel olarak artırabilir.

Bu suç yazılımı kampanyası Çekya’ya odaklanmıştı ve muhtemelen şüpheli bir failin tutuklanması nedeniyle şu anda beklemede. Ancak kampanyanın başka bölgelere ya da ülkelere yayılma ihtimali göz ardı edilemez. Buna ek olarak, bir katılımcının elinde yüklü miktarda nakit para ile tutuklanması, bu “sanal” suçların gerçek dünyadaki sonuçlarına dair somut kanıtlar sunmaktadır. Bu nedenle, sosyal mühendislik taktiklerinin farkında olmak, çevrimiçi ortamda dikkatli olmak ve sağlam mobil güvenlik uygulamaları kullanmak çok önemlidir.

IoC’ler

Kapsamlı bir Uzlaşma Göstergeleri (IoC’ler) listesi ve örnekleri GitHub depomuzda bulunabilir.

Dosyalar

| SHA-1 | Dosya adı | Algılama | Açıklama |

| 7225ED2CBA9CB6C038D8615A47423E45522A9AD1 | csob_smart_klic.apk | Android/Spy.NGate.B | NGate Android kötü amaçlı yazılımı. |

| 66DE1E0A2E9A421DD16BD54B371558C93E59874F | csob_smart_klic.apk | Android/Spy.NGate.C | NGate Android kötü amaçlı yazılımı. |

| DA84BC78FF2117DDBFDCBA4E5C4E3666EEA2013E | george_klic.apk | Android/Spy.NGate.C | NGate Android kötü amaçlı yazılımı. |

| E7AE59CD44204461EDBDDF292D36EEED38C83696 | george_klic-0304.apk | Android/Spy.NGate.C | NGate Android kötü amaçlı yazılımı. |

| 103D78A180EB973B9FFC289E9C53425D29A77229 | rb_klic.apk | Android/Spy.NGate.A | NGate Android kötü amaçlı yazılımı. |

| 11BE9715BE9B41B1C8527C9256F0010E26534FDB | rb_klic.apk | Android/Spy.NGate.C | NGate Android kötü amaçlı yazılımı. |

Şebeke

| IP | Etki Alanı | Barındırma sağlayıcısı | İlk görüldüğünde | Detaylar |

| 91.222.136[.]153 | raiffeisen-cz[.]eu | Hosting Ukrayna LTD | 2024-03-05 | NGate dağıtım web sitesi. |

| 104.21.7[.]213 | client.nfcpay.workers[.]dev | Cloudflare, Inc. | 2024-03-03 | Kimlik avı sitesi. |

| 172.187.98[.]211 | N/A | Divya Quamara | 2024-04-07 | NGate C&C sunucusu. |

| 185.104.45[.]51 | app.mobil-csob-cz[.]eu | Hosting Ukrayna LTD | 2024-03-12 | NGate dağıtım web sitesi. |

| 185.181.165[.]124 | nfc.cryptomaker[.]info | Serverius | 2024-02-21 | NGate C&C sunucusu. |

MITRE ATT&CK teknikleri

Bu tablo MITRE ATT&CK çerçevesinin 15. sürümü kullanılarak oluşturulmuştur.

| Taktik | KIMLIK | İsim | Açıklama |

| İlk Erişim | T1660 | Kimlik Avı | NGate, meşru hizmetleri taklit eden özel web siteleri kullanılarak dağıtılmıştır. |

| Kimlik Bilgileri Erişimi | T1417.002 | Girdi Yakalama: GUI Girdi Yakalama | NGate, bir bankacılık hizmeti gibi davranan bir kimlik avı WebView aracılığıyla kurbanların hassas bilgilerini elde etmeye çalışır. |

| Keşif | T1426 | Sistem Bilgisi Keşfi | NGate, cihaz modeli, Android sürümü ve NFC hakkında bilgiler dahil olmak üzere cihaz hakkında bilgi alabilir. |

| Komuta ve Kontrol | T1437.001 | Uygulama Katmanı Protokolü: Web Protokolleri | NGate, ele geçirilmiş cihazlara komutlar göndermek ve yürütmek için bir JavaScript arayüzü kullanır. |

| T1509 | Standart Olmayan Bağlantı Noktası | NGate, NFC trafiğini sızdırmak için sunucusuyla iletişim kurmak üzere 5566 numaralı bağlantı noktasını kullanır. | |

| T1644 | Bant Dışı Veriler | NGate, NFC trafiğini dışarı sızdırabilir. |