Üst düzey yöneticiler, diplomatlar ve yüksek rütbeli BT yöneticileri yani VIP’ler, genellikle hassas bilgilere, büyük miktarda veriye, finansmana veya tüm bunların bir kombinasyonuna erişebilir. Ve düşmanlar bunu bilir. Onlara karşı tehdit istihbaratı ile hazır olmalısınız.

Tüm değerli veri ve erişim haklarını öngören siber suçlular ve devlet destekli gelişmiş kalıcı tehdit grupları (APT’ler), VIP cihazlarını ve hesaplarını tehlikeye atabilecek saldırılar düzenlemek için çok fazla zaman ve para harcamaya isteklidir. Bu durumda arka kapılar özellikle tehlikelidir çünkü tipik olarak ana bilgisayara dosya gönderme, orada dosya ve komutları çalıştırma ve dosya ve belgeleri saldırgana geri sızdırma (gönderme) yeteneğine sahiptirler.

Bu tür bir saldırının en son örneklerinden biri, kısa süre önce ESET araştırmacıları tarafından tanımlanan ve ESET World 2024 konferansında sunulan LunarWeb ve LunarMail adlı birkaç sofistike ve daha önce bilinmeyen arka kapı içeriyor. Gelişmiş gizleme teknikleri kullanılarak adı açıklanmayan bir Avrupa dışişleri bakanlığına casusluk yapmak için konuşlandırıldılar. Saldırı, Rusya’ya bağlı APT grubu Turla’ya atfediliyor.

Bu tür saldırılara karşı korunmak için kuruluşların proaktif olması gerekir. Bu, yalnızca personeli eğitmek ve güvenilir bir siber güvenlik çözümü uygulamak değil aynı zamanda düşmanların önüne geçmelerine yardımcı olacak kapsamlı bir siber tehdit istihbaratına sahip olmak anlamına gelir.

VIP’ler evlerinde de tehdit altında

BlackCloak ve Ponemon Institute tarafından yürütülen 2023 araştırmasına göre üst düzey şirket yöneticileri giderek daha fazla sofistike siber saldırılara hedef olmaktadır. Bunlar arasında e-postaların ele geçirilmesi, fidye yazılımları, kötü amaçlı yazılım bulaşması, doxing, gasp, çevrimiçi kimliğe bürünme ve hatta swatting gibi fiziksel saldırılar yer alıyor.

Ankete katılan kuruluşların yaklaşık %42’si son iki yıl içinde üst düzey yöneticilerinin veya bir yöneticinin aile üyesinin saldırıya uğradığını belirtmiştir. Saldırganlar genellikle finansal bilgiler ve fikri mülkiyet dahil olmak üzere hassas şirket verilerini hedef aldı.

Siber suçlular, hedeflerinin en savunmasız olduğu anda saldırmaktan çekinmedi. Rapor edilen vakaların üçte birinde bilgisayar korsanları, uzaktan çalışma sırasında kullanılan güvensiz ev-ofis ağları aracılığıyla yöneticilere ulaştı.

İş e-postalarının ele geçirilmesi (BEC), VIP’lere karşı en çok kullanılan taktiklerden biridir. Genellikle fon transferi yapan bireyleri hedef alan sofistike bir dolandırıcılıktan oluşur ve sosyal mühendislik ve/veya bilgisayara izinsiz giriş teknikleri yoluyla meşru iş e-posta hesaplarını tehlikeye atmayı amaçlar.

FBI’ın İnternet Suçları Şikâyet Merkezi (IC3) yıllık raporlarına göre BEC, en maliyetli suç türleri arasında yer almaktadır. IC3, 2023 yılında 2,9 milyar doların üzerinde düzeltilmiş kayıpla 21.489 BEC şikâyeti almıştır. O yıl sadece yatırım suçları (piramit şemaları, gayrimenkul yatırım dolandırıcılıkları veya kripto para yatırım dolandırıcılıkları gibi) 4,7 milyar dolar kayıp ile BEC’den daha fazla zarara neden oldu.

Lunar araç seti

ESET’in Lunar araç seti üzerine yaptığı araştırma, bu tür dikkatle hazırlanmış casusluğun nasıl görünebileceğini gösteriyor.

İlk saldırı vektörü bilinmemektedir ancak kurtarılan kurulumla ilgili bileşenler ve saldırgan etkinliği, kötü amaçlı bir Word belgesi ile olası bir spearphishing ve hem yanlış yapılandırılmış bir ağın hem de uygulama izleme yazılımı Zabbix’in kötüye kullanıldığını göstermektedir.

Erişim sağlandıktan sonra arka kapı kurulum süreci başlar. Bu işlem hem bir yükleyici hem de LunarWeb ya da LunarMail içeren bir blob bırakmanın yanı sıra kalıcılığı da hedefler.

Bu noktadan sonra veri sızıntısı başlayabilir. Örneğin, LunarWeb arka kapısı işletim sistemi seri adı, ortam değişkenleri, ağ bağdaştırıcıları, çalışan işlemlerin listesi, hizmetlerin listesi veya yüklü güvenlik ürünlerinin listesi gibi verileri toplar ve bunları bir C&C sunucusuna gönderir.

LunarWeb, şifrelenmiş içeriğe sahip özel bir ikili protokol olan HTTP(S) kullanarak bir C&C sunucusuyla iletişim kurar. ESET araştırmacıları LunarWeb’i kullanıcı iş istasyonlarında değil yalnızca sunucularda konuşlandırılmış olarak buldu.

LunarMail de benzerdir ancak HTTP(S) yerine C&C sunucusuyla iletişim için e-posta mesajlarını kullanır. Bu arka kapı sunuculara değil kullanıcı iş istasyonlarına yerleştirilmek üzere tasarlanmıştır çünkü kalıcıdır ve bir Outlook eklentisi olarak çalışması amaçlanmıştır.

Radarın altında kalmak

APT grubunun ayrıca konuşlandırılmış arka kapıların kötü niyetli faaliyetlerini gizlemek için çeşitli hileleri vardır.

- Yükleyici, blob’a giden yolun şifresini çözmek için simetrik bir anahtar şifresi olan RC4’ü kullanır ve şifrelenmiş yükleri ondan okur.

- Ayrıca doğruladığı DNS alan adından türetilen bir şifre çözme anahtarı oluşturur. DNS alan adı şifre çözme özelliğinin kullanılması, yükleyicinin yalnızca hedeflenen kuruluşta doğru şekilde yürütülmesi anlamına gelir; bu da alan adının bilinmemesi durumunda analizi engelleyebilir.

- LunarWeb, C&C sunucusuyla ilk temas girişimlerini sınırlar, arka kapının ömrünü değerlendirir ve C&C sunucusunun erişilebilirliğini kontrol eder. Güvenlik koşullarından herhangi biri başarısız olursa LunarWeb kendi kendini kaldırır, yükleyici ve blob dahil olmak üzere dosyalarını siler.

- LunarWeb, C&C iletişimlerini gizlemek için HTTP başlıklarını gerçek etki alanları ve yaygın olarak kullanılan öz niteliklerle taklit ederek yasal görünümlü trafiği taklit eder. Önemli taklit örnekleri arasında Windows hizmetleri (Teredo, Windows Update) ve ESET ürünlerinin güncellemeleri yer alır.

- Hem LunarWeb hem de LunarMail görüntülerin içine gizlenmiş komutları alabilir.

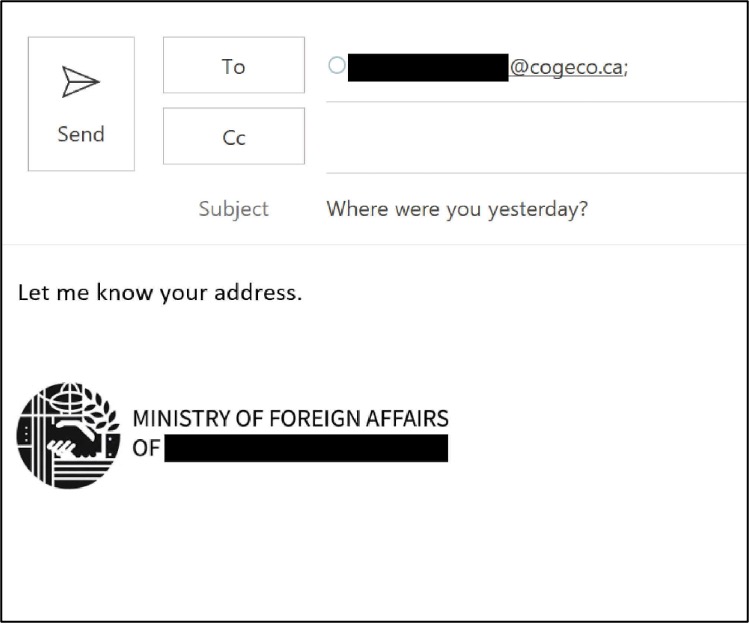

- Çalınan verileri dışarı sızdırmak için LunarMail bunları bir PNG görüntüsüne veya PDF belgesine yerleştirir. PNG dosyaları için ele geçirilen kurumun logosuyla eşleşen bir şablon kullanılır.

- LunarMail, C&C iletişimleri için kullanılan e-posta mesajlarını siler.

- Hem LunarWeb hem de LunarMail kendilerini kaldırabilir.

Resim 1. Görüntüde gizlenmiş verilerle birlikte bir sızıntı e-postasının gösterimi.

VIP’ler nasıl korunur? Tehdit istihbaratı uygulayın!

Yüksek öncelikli hedefler olan VIP’ler hem ofis hem de ev ortamlarında yeterli bir yüksek öncelikli korumaya sahip olmalıdır.

- Onları ve personelin geri kalanını eğitin – Teknoloji tek başına bir kuruluşu tam olarak koruyamaz ve insan unsuru her zaman bir rol oynayacaktır. Ponemon anketine katılan siber güvenlik uzmanlarının sadece %9’u CEO’larının ya da yöneticilerinin kişisel bilgisayarlarını virüslerden nasıl koruyacaklarını bildiklerinden son derece emindi ve sadece %22’si kişisel e-postaların güvenliğini sağlama konusunda onlara güveniyordu.

- Uzaktan çalışmalarını güvence altına alın – Birçok VIP ev ortamında hedef alındığından kurumsal cihazlarını, iş için kullanılan kişisel cihazlarını ve ev ağlarını güvence altına almak gerekir. Bu, güçlü parolaların veya parolaların kullanılmasını, 2FA’yı, düzenli güncellemeyi, yamalamayı ve verilerin yedeklenmesini içerir.

- Sıfır güven yaklaşımını benimseyin – Hem çalışan hem de cihaz (dahili ve harici) her bir erişim noktasını verimli bir şekilde taramak için önlemler alın. Doğal olarak, CEO’lar ve üst düzey yöneticiler görevlerini yerine getirmek için çok fazla erişime ihtiyaç duyarlar ancak bu sınırsız olmak zorunda değildir. VIP’lerin hesaplarının tehlikeye girdiği durumlarda kurumunuzun verilerini korumak için gerçekten ne kadar ayrıcalığa ihtiyaç duyduklarını değerlendirin.

- Tehdit istihbaratı uygulayın – Lunar araç setinin gösterdiği gibi mevcut siber tehditler geleneksel güvenlik duvarlarının güvenlik eşiğinin üzerinde faaliyet göstermektedir ve daha sofistike güvenlik önlemlerinin benimsenmesi gerekmektedir. C düzeyindeki yetkililerin korunması, siber tehdit istihbaratından yararlanan çok katmanlı güvenlik ve proaktif savunma içermelidir.

ESET Tehdit istihbaratı

Kurumların APT’lerin yeni numaralarına hazırlanmalarına ve motivasyonlarını anlamalarına yardımcı olmak için Turla gibi APT gruplarını izliyor, taktiklerini, tekniklerini ve prosedürlerini (TTP’ler) gözlemliyor. Kapsamlı ESET raporları ve derlenmiş beslemeler sayesinde kuruluşlar tehditleri önceden tahmin edebilir ve daha hızlı, daha iyi kararlar alabilir.

VIP’ler büyük silahlarla karşı karşıya

VIP’ler, siber suçlular ve APT’ler için ister maddi kazanç ister siyasi nedenlerle olsun, değerli ganimetlerdir. Bu nedenle hedeflerin hesaplarını ve cihazlarını tehlikeye atmak için genellikle en büyük silahlarını getirirler.

Bu, kuruluşların çalışanları arasında bir farkındalık kültürü oluşturmaları ve cihazlarını en son teknolojiyle korumaları gerektiği anlamına geliyor. ESET çözümleri ve hizmetleri bu konuda yardımcı olabilir.